Desastroso malware de limpiaparabrisas que causa daños irreversibles a las computadoras de todo el mundo

Imagínese despertarse un día y descubrir que todos sus datos importantes, como fotos y documentos, se han borrado sin forma de restaurarlos. Un pensamiento aterrador, ¿no? A medida que la tecnología cambia, también lo hace nuestra forma de almacenar datos valiosos. Seamos realistas, los usuarios no guardan una copia en papel de cada foto o documento que tienen en su computadora. Con sus rutinas diarias agitadas, las personas están tan acostumbradas a almacenar datos en dispositivos electrónicos para un acceso rápido.

El problema es que no muchos usuarios tienen la costumbre de mantener copias de seguridad, especialmente en un dispositivo separado como un HDD portátil o una memoria USB. Al no prepararse para lo peor, se convierten en las víctimas perfectas de un ataque de malware de Wiper, cuyo único propósito es destruir cualquier dato que las víctimas almacenen en sus computadoras.

Table of Contents

¿Qué es una amenaza de malware de Wiper?

Como su nombre lo indica, un "limpiador" es una amenaza de malware programada para destruir datos. Curiosamente, su objetivo no es robar dinero e información personal para el beneficio del atacante, sino crear la máxima devastación en un corto período de tiempo. Los ciberdelincuentes pueden sembrar el miedo al usar un ataque Wiper para crear daños irreversibles a gobiernos, organizaciones y empresas.

¿Qué ganan exactamente al causar tal destrucción? Dos razones principales motivan a los atacantes:

- Enviar un mensaje (generalmente uno político)

- Cubriendo sus huellas

El malware del limpiador es diferente al ransomware

El malware Wiper es similar a otra amenaza: el ransomware. Pero si bien el ransomware ofrece una forma para que las víctimas recuperen el acceso a sus archivos mediante el pago de un rescate, las amenazas de Wiper los eliminan permanentemente sin forma de recuperación.

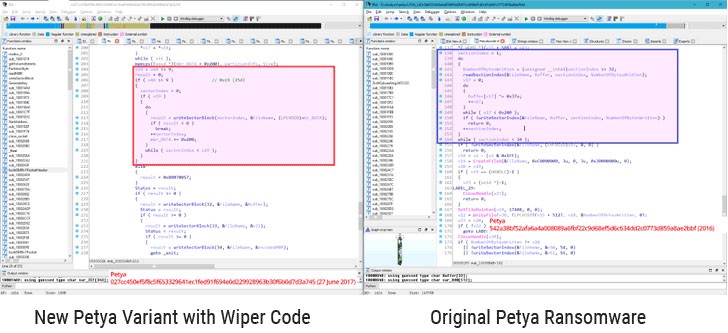

En 2017, surgió un limpiador llamado NotPetya, que se hizo pasar por ransomware. La amenaza causó daños masivos en todo el mundo, con costos estimados en más de $ 10 mil millones. Inicialmente, se suponía que NotPetya debía apuntar solo a Ucrania, pero los atacantes diseminaron el malware a nivel mundial. Los informes muestran que la amenaza encripta archivos personales y pide a sus víctimas que paguen por una clave de descifrado. Sin embargo, después de un análisis del código fuente del malware, resulta que nunca hubo una opción de descifrado. Aunque NotPetya puede mostrar una clave necesaria para el descifrado, solo se descifrará en un número aleatorio inútil.

La imagen muestra el código de limpiador modificado de NotPetya en comparación con el código original de Petya Ransomware. Fuente: The Hacker News

Las formas maliciosas que funcionan los limpiaparabrisas

Los limpiadores de esta familia de malware a veces pueden funcionar de manera diferente, pero sus objetivos son siempre los mismos:

- Archivos

- Copias de seguridad

- Sección de arranque del sistema

De estos objetivos, el que consume más tiempo es el primero. Sobrescribir unidades de disco lleva demasiado tiempo y, como se mencionó anteriormente, los limpiadores buscan destruir datos lo más rápido posible. Es por eso que el malware eliminará los archivos al azar, al escribir una cantidad específica de datos a intervalos específicos. Otras tácticas incluyen apuntar a tipos de archivos específicos o actuar como ransomware mediante el uso de puntos clave de cifrado de la unidad de disco, pero menos la parte clave de descifrado. Una vez completada la destrucción del archivo, el limpiador golpeará el sistema de recuperación para garantizar que el usuario no pueda recuperar los datos perdidos. La tabla maestra de archivos (MFT) almacena información sobre cada archivo en la PC, incluida la fecha de creación, la ubicación y los permisos de acceso. Esa es una excelente oportunidad para que los limpiadores aseguren que los archivos almacenados sean irrecuperables porque cuando la MFT está dañada, el sistema de archivos (NTFS) no podrá restaurarlos desde el disco.

La información sobre el sistema de archivos y las particiones de disco se almacena en el Master Boot Record (MBR), que también puede invocar a los cargadores de arranque en Volume Boot Records (VBR). Entonces, si algo le sucediera al MBR y VBR, ya sea daño o modificación, la computadora no podrá iniciar el sistema operativo y cargar el sistema de archivos. Si bien los archivos tardan un tiempo en eliminarse permanentemente, ese no es el caso con el MBR y los VBR, que pueden dañarse en cuestión de segundos, ya sea por sobrescritura o cifrado sin clave.

Como ya se mencionó, los limpiaparabrisas hacen todo lo que está a su alcance para garantizar que los daños que han causado sean irreversibles, y la víctima no tiene forma de recuperar ningún dato. Para hacer eso, este malware también tiene que atacar características específicas en el sistema operativo Windows (es decir, la Consola de recuperación de Windows, la copia de seguridad de Windows, etc.), que son esenciales para restaurar los sistemas de archivos dañados / alterados.

Ejemplos notables del efecto desastroso de Wiper en todo el mundo

La primera aparición de Wiper se atribuye a una amenaza llamada Narilam, que causó problemas en 2008 al apuntar al software financiero y comercial iraní.

Groovemonitor es el nombre de un ataque de limpiaparabrisas contra Irán en 2012. Lo curioso de este malware es que no escribió datos a intervalos de datos específicos para causar destrucción. En cambio, los objetivos de Groovemonitor eran ciertos archivos creados en fechas específicas.

Como su nombre lo indica, Dark Seoul es un limpiador enfocado en apuntar a Corea del Sur. La amenaza se hizo famosa en 2013 con sus ataques contra los medios y las compañías bancarias.

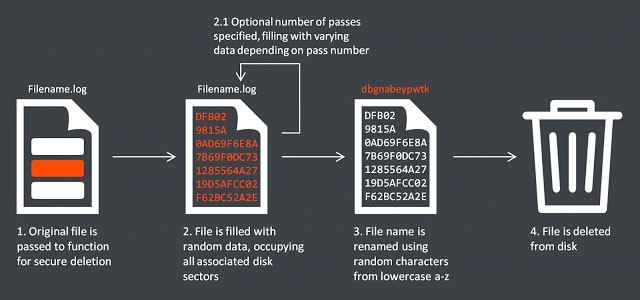

El 24 de noviembre de 2014, un ataque particular de malware Wiper en Sony Pictures fue noticia. El ataque se produjo como respuesta a la representación poco halagadora del líder de Corea del Norte, Kim Jong-un, en la película "La entrevista". La parodia geopolítica cuenta la historia de dos amigos cercanos (protagonizados por James Franco y Seth Rogen), a quienes la CIA se acerca y se les confía la misión de asesinar al dictador norcoreano. Los ciberdelincuentes exigieron la retirada de la película. Cuando Sony no cumplió con sus demandas, la compañía fue golpeada con un destructivo malware de Wiper, lo que resultó en una gran pérdida de datos. Si bien la identidad del atacante seguía siendo un misterio, las autoridades estadounidenses sospecharon la participación de Corea del Norte, lo que provocó que la administración de Obama imponga nuevas sanciones contra Corea del Norte en respuesta al ataque de Wiper contra Sony Pictures.

Imagen que explica el mecanismo de limpiaparabrisas utilizado en el ataque de Sony. Fuente: Asuntos de seguridad

"Las acciones de hoy están impulsadas por nuestro compromiso de responsabilizar a Corea del Norte por su conducta destructiva y desestabilizadora", declaró el secretario del Tesoro de Estados Unidos, Jack Lew.

Mientras que en una declaración por separado, la Casa Blanca afirmó: "Tomamos en serio el ataque de Corea del Norte que tenía como objetivo crear efectos financieros destructivos en una empresa estadounidense y amenazar a artistas y otras personas con el objetivo de restringir su derecho a la libre expresión".

Shamoon es un famoso representante de la familia Wiper empleada entre 2012 y 2016 con un objetivo particular en mente: las compañías de energía sauditas. Según un informe de X-Force de IBM, el ataque Shamoon más destructivo fue contra Saudi Aramco en 2012, lo que causó la destrucción de datos de alrededor de 35,000 estaciones de trabajo. Este malware pudo obtener acceso a los archivos gracias a un controlador comercial llamado RawDisk, que permite la modificación directa de los datos en el disco duro. Se sabe que las versiones anteriores de Shamoon sobrescribían archivos al usar una imagen de una bandera estadounidense en llamas, mientras que las versiones de 2016 usaban una imagen del cuerpo de Alan Kurdi.

ZeroCleare es una nueva amenaza de limpiaparabrisas cuyos ataques aumentaron entre la segunda mitad de 2018 y la primera mitad de 2019. Durante una investigación sobre ataques destructivos en el Medio Oriente, el equipo X-Force de IBM descubrió que el limpiador se comporta exactamente como Shamoon, incluido el objetivo compañías de energía, con ataques que se remontan a 2012. ZeroCleare opera sobrescribiendo el MBR y las particiones de disco en computadoras específicas basadas en Windows, con la ayuda del kit de herramientas RawDisk, tal como lo hizo Shamoon. Para evitar los controles de Windows, ZeroCleare usa scripts maliciosos de PowerShell / Batch.

"De acuerdo con nuestra investigación, ZeroCleare se usó para ejecutar un ataque destructivo que afectó a organizaciones en los sectores industrial y de energía en el Medio Oriente. Basado en el análisis del malware y el comportamiento de los atacantes, sospechamos que los adversarios de estado-nación con sede en Irán participaron para desarrollar e implementar este nuevo limpiador ", dijo Limor Kessem, investigador de seguridad y asesor ejecutivo de seguridad de IBM.

El 29 de diciembre de 2019, la compañía petrolera nacional de Bahrein - Bapco, fue golpeada con un limpiaparabrisas llamado Dustman. Los atacantes pudieron cargar el limpiador en el software AV al penetrar en la red Bapco e infectar todas las máquinas conectadas. Sin embargo, en algunas computadoras, el malware no funcionaba correctamente y no causaba ningún daño. Esta falla dejó evidencia del tipo de malware y los atacantes detrás de él. Según los analistas, es poco probable que el ataque esté relacionado con tensiones conocidas con Estados Unidos. Los principales sospechosos son piratas informáticos iraníes, debido a su historial de piratería de compañías extranjeras de petróleo y gas.

¿Hay alguna manera de prevenir un ataque de Wiper?

Un informe de Europol predice un posible aumento de los ataques de limpiaparabrisas en el futuro cercano, por lo que es mejor conocer de cerca la amenaza y aprender a prepararse para lo peor. Una vez que se activa un limpiador en la máquina infectada, no hay forma de detenerlo. La mejor manera de proteger sus datos es eligiendo una solución de seguridad que pueda predecir y analizar las amenazas previas a la ejecución. Y lo más importante: recuerde siempre hacer una copia de seguridad de todos los datos importantes, idealmente fuera del sitio. De esta manera, incluso si un limpiador ataca su sistema, tendrá una ruta clara para restaurar los datos perdidos.