Katastrofale Wiper Malware forårsager irreversibel skade på computere overalt i verden

Forestil dig at vågne op en dag for at finde ud af, at alle dine vigtige data, som fotos og dokumenter, er blevet slettet uden nogen måde at gendanne dem på. En skræmmende tanke, er det ikke? Når teknologien ændres, er det også vores måde at lagre værdifulde data på. Lad os indse det, brugere opbevarer ikke en papirkopi af hvert foto eller dokument, de har på deres computer. Med deres hektiske daglige rutiner er folk så vant til at gemme data på elektroniske enheder til hurtig adgang.

Problemet er, at ikke mange brugere har for vane at gemme sikkerhedskopier, især på en separat enhed som en bærbar HDD eller en USB-stick. Ved ikke at forberede sig på det værste bliver de de perfekte ofre for et Wiper malware-angreb, hvis eneste formål er at ødelægge alle data, ofrene lagrer på deres computere.

Table of Contents

Hvad er en Wiper malware-trussel?

Som navnet antyder er en "visker" en malware-trussel, der er programmeret til at ødelægge data. Interessant nok er dens mål ikke at stjæle penge og personlige oplysninger til angribernes fordel, men at skabe maksimal ødelæggelse på kort tid. Cyberkriminelle er i stand til at så frygt ved at bruge et viskerangreb for at skabe irreversibel skade på regeringer, organisationer og virksomheder.

Hvad opnår de præcist ved at forårsage en sådan ødelæggelse? To hovedårsager motiverer angribere:

- Afsendelse af en meddelelse (normalt en politisk)

- Dækker dets spor

Visker malware er anderledes end Ransomware

Wiper malware ligner en anden trussel - ransomware. Men mens løsepenge tilbyder en måde for ofrene at genvinde adgang til deres filer ved at betale en løsepenge, sletter Wiper-trusler dem permanent uden nogen måde at gendanne.

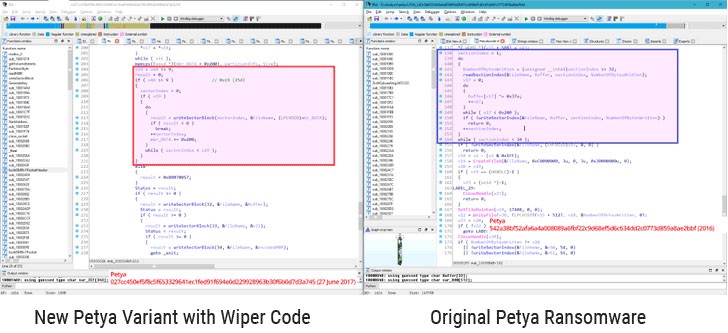

I 2017 dukkede en visker op kaldet NotPetya frem og udgav sig som ransomware. Truslen forårsagede enorme skader over hele verden med omkostninger, der anslås til at være over 10 milliarder dollars. Oprindeligt skulle NotPetya kun målrette mod Ukraine, men angriberen sprede malware globalt. Rapporter viser, at truslen krypterer personlige filer og beder sine ofre om at betale for en dekrypteringsnøgle. Efter en analyse af malware's kildekode viser det sig imidlertid, at der aldrig var nogen dekrypteringsmulighed. Selvom NotPetya er i stand til at vise en nødvendig nøgle til dekryptering, ville den kun dekryptere til et nytteløst tilfældigt tal.

Billedet viser NotPetya's modificerede viskerkode sammenlignet med den oprindelige kode for Petya Ransomware. Kilde: The Hacker News

De ondsindede måder Wipers fungerer på

Viskere i denne malware-familie kan undertiden arbejde anderledes, men deres mål er altid de samme:

- Filer

- Backups

- Afsnit om systemstart

Fra disse mål er det mest tidskrævende det første. Overskrivning af diskdrev tager for meget tid, og som tidligere nævnt forsøger viskere at ødelægge data så hurtigt som muligt. Derfor vil malware'en slette filer tilfældigt ved at skrive en bestemt mængde data med bestemte intervaller. Andre taktikker inkluderer målretning mod specifikke filtyper eller fungerer som ransomware ved hjælp af krypteringsnøglepunkter på diskdrevet, men minus dekrypteringsnøgeldelen. Når fil ødelæggelsen er afsluttet, vil viskeren ramme gendannelsessystemet for at sikre, at brugeren ikke er i stand til at gendanne de mistede data. Master File Table (MFT) gemmer information om hver fil på pc'en, herunder oprettelsesdato, placering og adgangstilladelser. Det er en fremragende mulighed for viskere at sikre, at de lagrede filer ikke kan genvindes, fordi når MFT er beskadiget, vil filsystemet (NTFS) ikke være i stand til at gendanne dem fra disken.

Oplysninger om filsystem- og diskpartitioner gemmes i Master Boot Record (MBR), som også kan påkalde bootloadere i Volume Boot Records (VBR'er). Så hvis der skulle ske noget med MBR og VBR'er, det være sig skade eller ændring, vil computeren ikke starte boot OS og indlæse filsystemet. Selvom det tager nogen tid for filer at blive permanent slettet, er det ikke tilfældet med MBR- og VBR'erne, som kan blive beskadiget på få sekunder, enten gennem overskrivning eller nøglefri kryptering.

Som allerede nævnt gør viskere alt, hvad de kan, for at sikre, at de skader, de har foretaget, er irreversible, og offeret har ingen måde at redde nogen data på. For at gøre det er denne malware også nødt til at angribe specifikke funktioner i Windows OS (dvs. Windows gendannelseskonsol, Windows backup osv.), Som er vigtige for at gendanne beskadigede / ændrede filsystemer.

Bemærkelsesværdige eksempler på Wiper's katastrofale virkning i hele verden

Den første visker-optræden tilskrives en trussel kaldet Narilam, som forårsagede problemer tilbage i 2008 ved at målrette iransk forretnings- og finanssoftware.

Groovemonitor er navnet på et viskeangreb på Iran i 2012. Det, der er nysgerrig efter denne malware, er, at den ikke skrev data med specifikke dataintervaller for at forårsage ødelæggelse. I stedet var målene til Groovemonitor visse filer, der blev oprettet på bestemte datoer.

Som navnet antyder er Dark Seoul en visker, der fokuserer på at målrette mod Sydkorea. Truslen blev berømt i 2013 med dens angreb på medier og bankselskaber.

Den 24. november 2014 offentliggjorde et bestemt Wiper malware-angreb på Sony Pictures nyheden. Angrebet kom som et svar på den temmelig uflatterende skildring af Nordkoreas leder Kim Jong-un i filmen "Interviewet". Den geopolitiske falske fortæller historien om to nære venner (med James Franco og Seth Rogen i hovedrollen), der bliver kontaktet af CIA og har til opgave at myrde den nordkoreanske diktator. Cyberkriminelle krævede tilbagetrækning af filmen. Da Sony ikke opfyldte deres krav, blev virksomheden ramt af en destruktiv Wiper-malware, hvilket resulterede i et stort datatab. Mens angriberens identitet forblev et mysterium, blev Nordkoreas engagement mistænkt af de amerikanske myndigheder, hvilket får Obama-administrationen til at indføre nye sanktioner mod Nordkorea som svar på Viskerangrebet på Sony Pictures.

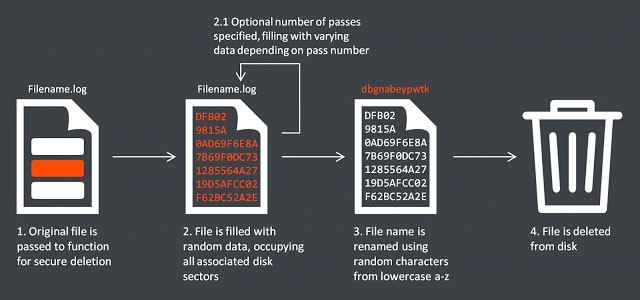

Billede, der forklarer viskermekanismen, der blev brugt i Sony-angrebet. Kilde: Sikkerhedsanliggender

"Dagens handlinger er drevet af vores forpligtelse til at stille Nordkorea til ansvar for dets destruktive og destabiliserende opførsel," sagde den amerikanske finansminister Jack Lew

Mens det i en separat erklæring hævdede Det Hvide Hus: "Vi tager Nordkoreas angreb alvorligt, der havde til formål at skabe destruktive økonomiske virkninger på et amerikansk selskab og at true kunstnere og andre personer med det formål at begrænse deres ret til fri udtryk."

Shamoon er en berømt repræsentant for Wiper-familien ansat mellem 2012 og 2016 med et bestemt mål for øje - saudiske energiselskaber. Ifølge en rapport fra IBMs X-Force var det mest destruktive Shamoon-angreb på Saudi Aramco i 2012, hvilket forårsagede dataødelæggelsen af omkring 35.000 arbejdsstationer. Denne malware var i stand til at få adgang til filer takket være en kommerciel driver kaldet RawDisk, som tillader direkte ændring af data på harddisken. Tidligere versioner af Shamoon vides at overskrive filer ved at bruge et billede af et brændende amerikansk flag, mens versioner fra 2016 brugte et billede af Alan Kurdis krop.

ZeroCleare er en ny visketrussel, hvis angreb blev øget mellem anden halvdel af 2018 og første halvdel af 2019. Under en undersøgelse af destruktive angreb i Mellemøsten opdagede IBMs X-Force-team, at viskeren opfører sig nøjagtigt som Shamoon, herunder målretning energiselskaber, med angreb, der går tilbage til 2012. ZeroCleare fungerer ved at overskrive MBR- og diskpartitionerne på målrettede Windows-baserede computere ved hjælp af RawDisk værktøjssæt, ligesom Shamoon gjorde. For at omgå Windows-kontroller bruger ZeroCleare ondsindede PowerShell / Batch-scripts.

"I henhold til vores undersøgelse blev ZeroCleare brugt til at udføre et destruktivt angreb, der berørte organisationer i energi- og industrisektorerne i Mellemøsten. Baseret på analysen af malware og angribernes adfærd, har vi mistanke om Iran-baserede nationstats modstandere var involveret i at udvikle og indsætte denne nye visker, ”sagde Limor Kessem, der er en sikkerhedsforsker og udøvende sikkerhedsrådgiver hos IBM.

Den 29. december 2019 blev det nationale olieselskab i Bahrain - Bapco, ramt med en visker kaldet Dustman. Angriberen var i stand til at indlæse viskeren i AV-softwaren ved at trænge ind i Bapco-netværket og følgelig inficere alle tilsluttede maskiner. På nogle computere fungerede malware dog ikke korrekt, hvilket ikke forårsagede nogen skade. Denne fejl efterlod beviser for malware's type og angribere bag den. Ifølge analytikere er angrebet sandsynligvis ikke forbundet med kendte spændinger med De Forenede Stater. De største mistænkte er iranske hackere på grund af deres historie med at hacking udenlandske olie- og gasselskaber.

Er der en måde at forhindre et viskerangreb?

En rapport fra Europol forudsiger en potentiel stigning i viskeangreb i den nærmeste fremtid, så det er bedst at lære kendskab til truslen tæt og lære at forberede sig på det værste. Når en visker aktiveres på den inficerede maskine, er der ingen måde at stoppe den på. Den bedste måde at beskytte dine data er ved at vælge en sikkerhedsløsning, der kan forudsige og analysere trusler førudførelse. Og vigtigst af alt - husk altid at tage backup af alle vigtige data, ideelt offsite. På denne måde, selv hvis en visker angriber dit system, har du en klar sti til at gendanne de mistede data.