Cybercrooks εκμεταλλευόμενοι την Παγκόσμια Πανδημία για να αποκομίσει κέρδος από κακόβουλο λογισμικό από Coronavirus

Με την Παγκόσμια Οργάνωση Υγείας που κηρύσσει επίσημα τη μόλυνση COVID-19 μια πανδημία, όλο και περισσότερες χώρες σε όλο τον κόσμο λαμβάνουν επιπλέον μέτρα για να περιορίσουν την εξάπλωση του ιού. Σε αυτή τη στιγμή της κρίσης, οι χάκερ εκμεταλλεύτηκαν την ευκαιρία να εκμεταλλευτούν τον μαζικό πανικό που περιβάλλει το στέλεχος Coronavirus προκειμένου να εξαπλωθεί κακόβουλο λογισμικό και να αποκομίσει κέρδος.

Table of Contents

Η απομακρυσμένη πρόσβαση μπορεί να αποδειχθεί απειλή για τους οργανισμούς

Σε ορισμένες περιοχές, επιβάλλεται εθνική καραντίνα, αφήνοντας πολλές εταιρείες και οργανισμούς χωρίς άλλη επιλογή παρά να κάνουν τους εργαζόμενους να απομονώνονται στο σπίτι και να εργάζονται εξ αποστάσεως. Είναι δύσκολο για τις εταιρείες και τους οργανισμούς να προσαρμόσουν ανάλογα τα πρότυπα ασφαλείας τους σε τόσο σύντομο χρονικό διάστημα. Επειδή η πρόσβαση και η χρηστικότητα έχουν δοθεί προτεραιότητα στην ασφάλεια στο διαδίκτυο, ο κίνδυνος επιθέσεων στον κυβερνοχώρο έχει αυξηθεί σημαντικά.

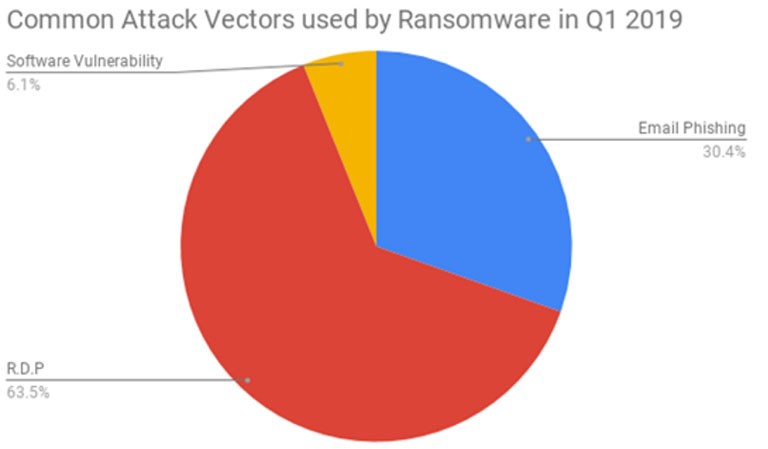

Το κύριο πρόβλημα δεν έγκειται στην ανάγκη παροχής μιας κλιμακούμενης δυνατότητας απομακρυσμένης εργασίας, αλλά στην ασφάλεια του δικτύου. Οι περισσότεροι άνθρωποι θα βασίζονται σε λύσεις RDP (απομακρυσμένης επιφάνειας εργασίας) και επιχειρησιακού VPN, για να συνδεθούν με το δίκτυο εργασίας και τους διακομιστές τους. Παρόλο που το RDP είναι ένα εξαιρετικό εργαλείο που σας δίνει τη δυνατότητα να συνδεθείτε σε μια απομακρυσμένη επιφάνεια εργασίας και να εργαστείτε από το σπίτι, φαίνεται ότι ήταν ο πλέον προτιμώμενος φορέας επίθεσης για το ransomware κατά το πρώτο τρίμηνο του 2019. Επιπλέον, τα διαπιστευτήρια RDP είναι γνωστά να συλλέγονται εύκολα από τους επιτιθέμενους.

Εικόνα 1: Το RDP συμπληρώνει το διάγραμμα των προτιμώμενων φορέων μόλυνσης για τα ransomware κατά το πρώτο τρίμηνο του 2019. Πηγή: Coveware

Όταν μια εταιρεία παρέχει πρόσβαση σε απομακρυσμένη επιφάνεια εργασίας για τους υπαλλήλους της να εργάζονται στο σπίτι, συνιστάται να επαναφέρετε όλους τους κωδικούς πρόσβασης, να επιλέξετε ισχυρότερες, καθώς και να επιλέξετε ένα MFA (έλεγχος ταυτότητας πολλαπλών παραγόντων). Αυτές οι απαιτήσεις είναι απαραίτητες επειδή ένας μεγάλος αριθμός υπαλλήλων κάνουν το λάθος να επαναχρησιμοποιήσουν τον ίδιο κωδικό πρόσβασης για περισσότερες από μία ηλεκτρονικές υπηρεσίες. Αυτό αυξάνει τις πιθανότητες να κλαπούν οι προσωπικές πληροφορίες και αργότερα να πωλούνται σε σκοτεινές ιστοσελίδες.

Μια έκθεση της Cloudfare αναφέρει ότι λόγω του μεγάλου αριθμού ατόμων που διαμένουν ταυτόχρονα στο σπίτι, η γενική χρήση του διαδικτύου έχει αυξηθεί σε παγκόσμια κλίμακα:

"Καθώς περισσότεροι άνθρωποι εργάζονται από το σπίτι, η μέγιστη κυκλοφορία στις επηρεαζόμενες περιοχές αυξήθηκε κατά μέσο όρο περίπου κατά 10%. Στην Ιταλία, η οποία επέβαλε εθνική καραντίνα, η μέγιστη κυκλοφορία στο διαδίκτυο αυξήθηκε κατά 30%. που εμφανίστηκαν νωρίτερα την ημέρα στις επηρεαζόμενες περιοχές. "

Οι κακοί παραγωγοί εκμεταλλεύονται την επιδημία Coronavirus για phishing σκοπούς

Καμία σημαντική παγκόσμια εκδήλωση δεν έχει μείνει ανεκμετάλλευτη από εγκληματίες του κυβερνοχώρου για phishing. Με την επιδημία COVID-19 που κρατά τους ανθρώπους σε μια συνεχή κατάσταση πανικού, είναι πολύ εύκολο να δελεαστούν τα ανυποψίαστα θύματα. Οι ψευδείς υποσχέσεις ουσιαστικών ανακαλύψεων και οι τελευταίες ειδήσεις σχετικά με το στέλεχος του Coronavirus παρουσιάζονται στους χρήστες με τη μορφή σκιερών συνδέσμων ή ανοίγουν μολυσμένα αρχεία. Το μόνο που πρέπει να κάνουν είναι να κάνουν κλικ και οι συσκευές τους θα μολυνθούν άμεσα με κακόβουλο λογισμικό Coronavirus.

Σύμφωνα με το ActionFraud (Εθνικό Κέντρο Πληροφόρησης για την απάτη και το έγκλημα στον κυβερνοχώρο στο Ηνωμένο Βασίλειο), οι απάτες Coronavirus κόστισαν τα θύματα πάνω από £ 800k μόνο για το Φεβρουάριο του 2020.

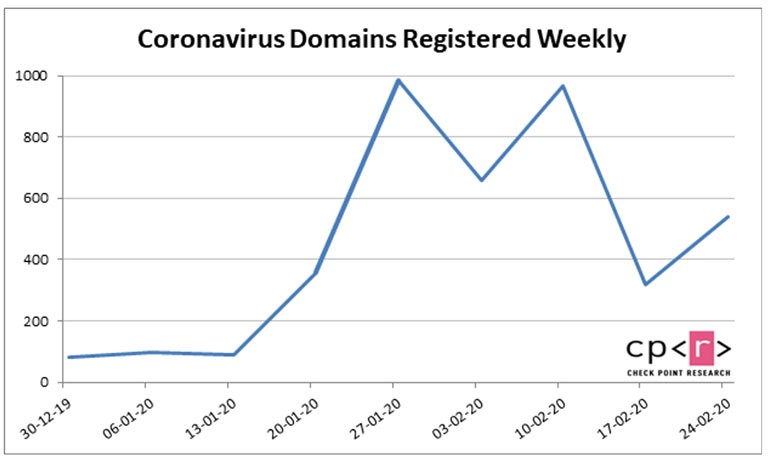

Η Check Point αναφέρει ότι από τις αρχές του 2020 έχουν καταχωρηθεί πάνω από 4.000 τομείς που σχετίζονται με τον Coronavirus, πολλοί από τους οποίους υπάρχουν υποψίες ότι γίνονται για phishing.

Σχήμα 2: Το γράφημα δείχνει τον αριθμό των τομέων που σχετίζονται με το Coronavirus καταχωρημένα από την αρχή του 2020. Πηγή: Check Point

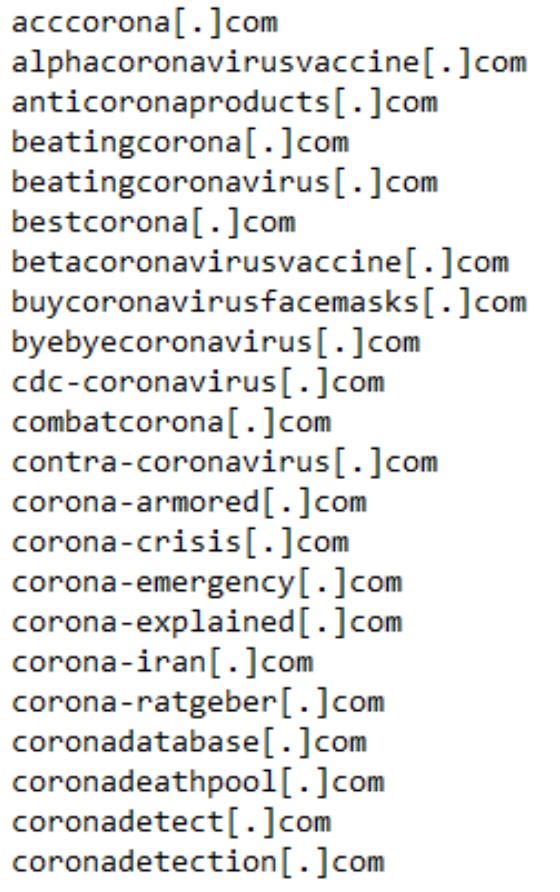

Εικόνα 3: Περιοχές κορωναϊού που είναι γνωστό ότι είναι κακόβουλο

Οι καμπάνιες ανεπιθύμητης αλληλογραφίας που σχετίζονται με το Coronavirus και τα bots σχολίων στροβιλίζονται στο διαδίκτυο

Οι ψεύτικες ειδήσεις και η παραπληροφόρηση για τους φοβισμένους Coronavirus έχουν μετατραπεί σε όπλα όχι μόνο για πολιτική απόκλιση αλλά και για δραστηριότητες εγκληματιών στον κυβερνοχώρο.

Όλο και περισσότερες καμπάνιες ανεπιθύμητης αλληλογραφίας σχετικά με την έκρηξη του COVID-19 στέλνονται σε καθημερινή βάση. Θα προσποιηθούν από επίσημες οργανώσεις που προσφέρουν νόμιμες πληροφορίες για το στέλεχος του Coronavirus. Ο δέκτης θα σας ζητηθεί να ακολουθήσετε έναν σκιερό σύνδεσμο ή να ανοίξετε ένα συνημμένο αρχείο.

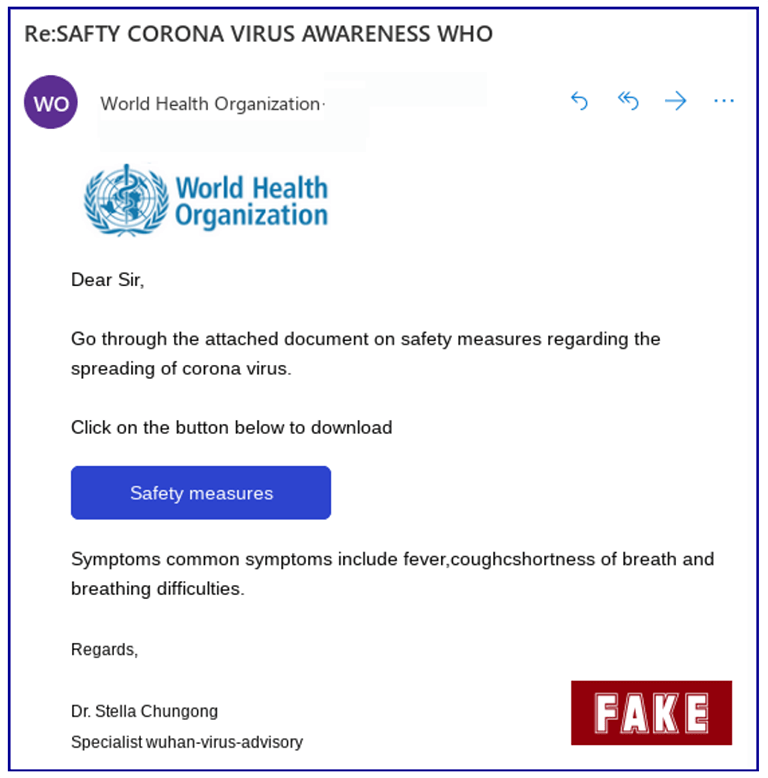

Η ομάδα ασφάλειας της Sophos προειδοποιεί για ένα μήνυμα ηλεκτρονικού ταχυδρομείου που ισχυρίζεται ότι αποστέλλεται από την Παγκόσμια Οργάνωση Υγείας, σχετικά με την ευαισθητοποίηση του Coronavirus. Το μήνυμα περιέχει το λογότυπο της ΠΟΥ και δηλώνει:

"Πηγαίνετε στο συνημμένο έγγραφο σχετικά με τα μέτρα ασφάλειας σχετικά με την εξάπλωση του ιού corona.

Κάντε κλικ στο παρακάτω κουμπί για να το κατεβάσετε

Συμπτώματα κοινά συμπτώματα περιλαμβάνουν πυρετό, βήχας της αναπνοής και αναπνευστικές δυσκολίες. "

Σχήμα 4: Η εικόνα δείχνει το ηλεκτρονικό ταχυδρομείο απάτης που ισχυρίζεται ότι προέρχεται από τον Παγκόσμιο Οργανισμό Υγείας. Το κείμενο είναι γεμάτο λάθη ορθογραφίας και γραμματικής, τα οποία είναι ένα κοινό χαρακτηριστικό σε εκστρατείες απάτης. Πηγή: Σοφός

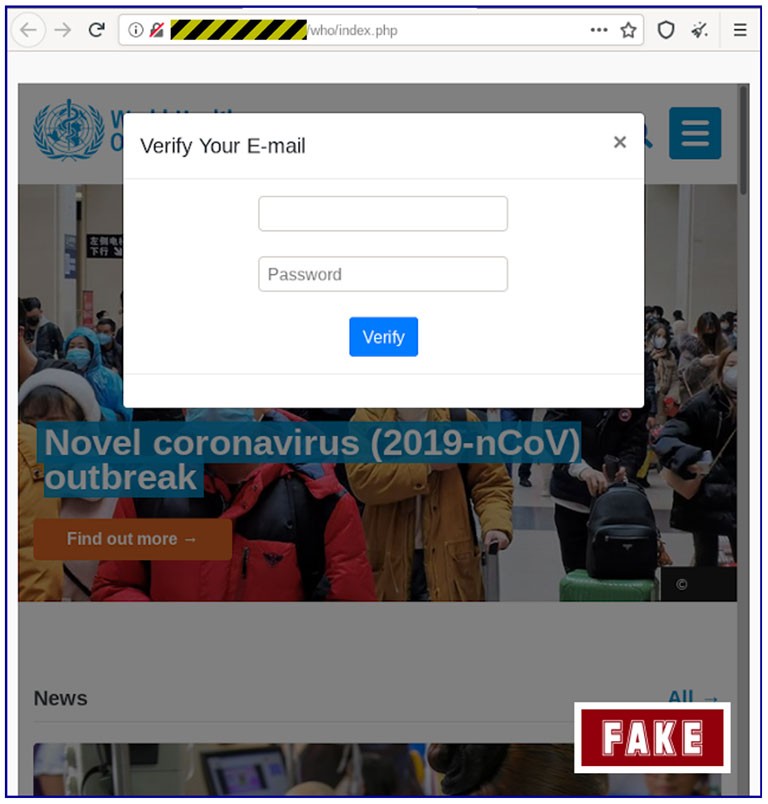

Μόλις κάνετε κλικ στον σύνδεσμο, θα μεταφερθείτε σε έναν ιστότοπο με ένα παράξενο όνομα τομέα, που δεν έχει καμία σύνδεση με τον Π.Ο.Υ. και είναι επίσης ένας μη ασφαλής ιστότοπος HTTP. Στο παρασκήνιο μπορεί να δει κανείς την επίσημη σελίδα της ΠΟΥ που αποδίδεται σε ένα πλαίσιο και ένα αναδυόμενο παράθυρο επιβεβαίωσης ηλεκτρονικού ταχυδρομείου πάνω από αυτό.

Εικόνα 5: Η εικόνα δείχνει τον ιστότοπο στον οποίο θα ανακατευθυνθείτε μόλις παρακολουθήσετε τον αμφίβολο σύνδεσμο που περιλαμβάνεται στο ηλεκτρονικό ταχυδρομείο απάτης. Αφού κάνετε κλικ στο 'Επαλήθευση', θα μεταφερθείτε ξανά, αλλά αυτή τη φορά στην πραγματική σελίδα της ΠΟΥ. Πηγή: Σοφός

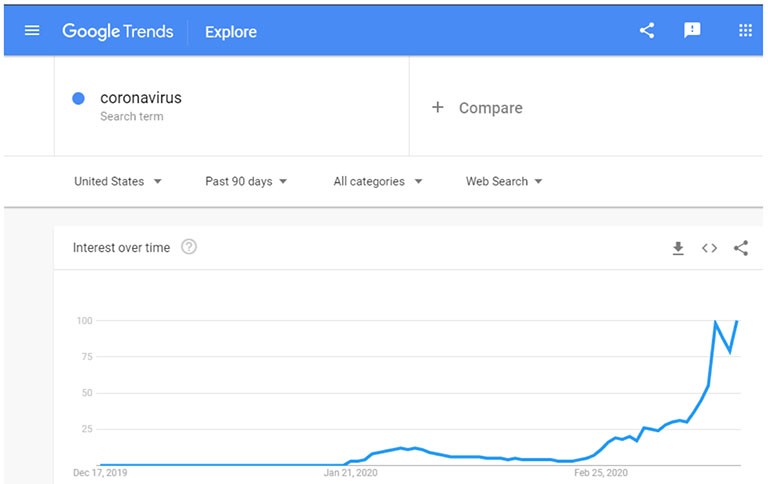

Εκτός από τα μηνύματα ηλεκτρονικού ταχυδρομείου απάτης, σχολιασμός spamming είναι μια άλλη δημοφιλής μέθοδος. Τα ρομπότ έχουν προγραμματιστεί να κάνουν την ένεση του 'Coronavirus' στα τμήματα σχολίων σε ιστότοπους, καθώς αυτές τις μέρες είναι ένα πολύ δημοφιλές στοιχείο αναζήτησης. Με τον τρόπο αυτό, το κακό ρομπότ θα βοηθήσει σημαντικά την ταξινόμηση της σελίδας σημαντικά, χάρη στους αλγορίθμους αναζήτησης. Τα σχόλια spam μπορούν επίσης να προβληθούν σε νόμιμους και αξιόπιστους ιστότοπους, καθώς προσελκύουν πολλούς αναγνώστες. Χρησιμοποιώντας το περιεχόμενο που σχετίζεται με το Coronavirus ως το δόλωμα κλικ στα αποσπάσματα σχολίων, μπορούν να προσελκύσουν ακόμη πιο ανυποψίαστα θύματα.

Εικόνα 6: Η εικόνα δείχνει το «Coronavirus» ως έναν πολύ εξελισσόμενο όρο αναζήτησης στο Google.

Απειλές όπως το Emotet και το Trickbot χρησιμοποιούν ιστορίες ειδήσεων Coronavirus για να αποφύγουν την ανίχνευση

Σύμφωνα με αναφορές από τον Ιανουάριο του 2020, αμφότεροι οι Trojans - Trickbot και Emotet παρουσιάστηκαν χρησιμοποιώντας νέα σχετικά με την αμφισβήτηση του Προέδρου Trump με τη μορφή κειμένου για να γλιστρήσει το παρελθόν λογισμικό ασφαλείας που χρησιμοποιεί AI ή τεχνολογία μηχανικής μάθησης. Λόγω της αποτελεσματικότητας αυτού του προγράμματος, και τα δύο Trojans συνεχίζουν να το χρησιμοποιούν, καθώς τα κάνει να φαίνονται αβλαβή και το AV αποτυγχάνει να εντοπίσει τον κακόβουλο κώδικα που μεταφέρουν. Μόνο αυτή τη φορά, το κείμενο που προσθέτετε είναι από ειδήσεις που σχετίζονται με το Coronavirus.

Μετά από μια πιο προσεκτική εξέταση των δειγμάτων Emotet και Trickbot, ανακαλύφθηκε ότι χρησιμοποιούν ιστορίες ειδήσεων από τις ειδήσεις του CNN και τα συμπεριλαμβάνουν στο πλαίσιο της περιγραφής του κακόβουλου λογισμικού. Οι εν λόγω πληροφορίες μπορούν να προβληθούν στην ενότητα Λεπτομέρειες κατά το άνοιγμα του παραθύρου Ιδιότητες του αρχείου κακόβουλου λογισμικού.

Αυτό το πονηρό τέχνασμα αποδεικνύεται χρήσιμο για να αποφευχθεί η ανίχνευση από το λογισμικό ασφαλείας με λειτουργίες AI (τεχνητή νοημοσύνη) και μηχανική μάθηση.

Άλλες περιπτώσεις κακόβουλου λογισμικού Coronavirus που κυκλοφορούν στο διαδίκτυο

Οι Trojans Emotet και Trickbot δεν είναι το μόνο κακόβουλο λογισμικό που εκμεταλλεύεται το στέλεχος COVID-19. Επειδή η πανδημία έκανε τους ανθρώπους πρόθυμους να λαμβάνουν νέα για τον ιό, έχει δημιουργήσει μια τέλεια βάση για αποτελεσματικές κυβερνοεπιτάξεις.

Για παράδειγμα, εντοπίστηκε το malware με κωδικό πρόσβασης AZORult σε αμφίβολο ιστότοπους που χρησιμοποίησαν μια έκδοση του διαδραστικού πίνακα ελέγχου των λοιμώξεων και θανάτων από Coronavirus (που παράγεται από το Πανεπιστήμιο Johns Hopkins).

Ένα άλλο κακόβουλο λογισμικό Coronavirus είναι το Vicious Panda. Οι δημιουργοί του χρησιμοποιούν πλαστά έγγραφα σχετικά με τον ιό COVID-19 για να διαδώσουν κακόβουλο λογισμικό και να αποκτήσουν προσωπικά δεδομένα του χρήστη. Οι Κινέζοι ηθοποιοί υπεύθυνοι για αυτό το κακόβουλο λογισμικό Coronavirus προσποιούνται ότι στέλνουν επίσημες πληροφορίες από το υπουργείο Υγείας της Μογγολίας με στόχο να κάνουν το θύμα να αποκαλύψει ευαίσθητα δεδομένα.

Υπάρχουν επίσης περιπτώσεις κακόβουλου λογισμικού που έχει "Coronavirus" ή "COVID-19" στο όνομα. Παραδείγματα τέτοιων απειλών είναι τα ransomware CovidLock και CoronaVirus. Αυτό που είναι περίεργο για το τελευταίο είναι ότι μπορεί στην πραγματικότητα να είναι ένας υαλοκαθαριστήρας, που ενεργεί ως κάλυμμα για μια εγκατάσταση Trojan KPOT.

Επειδή το COVID-19 εξακολουθεί να είναι ένα παγκόσμιο καυτό θέμα, τα cybercrooks θα εκμεταλλευτούν αναπόφευκτα την κατάσταση προς όφελός τους. Για να διασφαλίσετε ότι δεν θα πέσετε θύμα κακόβουλου λογισμικού Coronavirus, πρέπει πάντα να είστε προσεκτικοί όταν είστε online. Ακολουθούν ορισμένα βήματα που μπορείτε να ακολουθήσετε για να διασφαλίσετε ότι αυτό δεν συμβαίνει:

- Μην αφήνετε τον εαυτό σας να ξεγελιέστε από το όνομα του αποστολέα ηλεκτρονικού ταχυδρομείου. Δεδομένου ότι το όνομα δεν είναι πραγματικός δείκτης νομιμότητας, θα πρέπει να συγκρίνετε το email του αποστολέα με εκείνο της πραγματικής οργάνωσης ή εταιρείας που ισχυρίζονται ότι είναι.

- Σκεφτείτε δύο φορές πριν κάνετε κλικ σε ένα σύνδεσμο εάν σας φαίνεται σκιερό.

- Ποτέ μην εισάγετε προσωπικές πληροφορίες σε έναν ιστότοπο που δεν θα πρέπει να το απαιτεί. Αν έχετε υποψίες ότι έχετε μοιραστεί τα διαπιστευτήρια σύνδεσης σε έναν ψεύτικο ιστότοπο, θα πρέπει να αλλάξετε τους κωδικούς πρόσβασής σας το συντομότερο δυνατό.

- Συχνά, τα λάθη ορθογραφίας και γραμματικής είναι αυτά που δίνουν οι επιτιθέμενοι μακριά. Εάν κάποιος σημαντικός οργανισμός ή εταιρεία θα έρθει σε επαφή μαζί σας μέσω ηλεκτρονικού ταχυδρομείου, το μήνυμά τους δεν θα είναι γεμάτο απλά λάθη.

- Μην αισθάνεστε πιεσμένοι να ακολουθήσετε τις οδηγίες ενός ηλεκτρονικού ταχυδρομείου. Ανεξάρτητα από το πόσο επειγόντως σας ζητείται να ακολουθήσετε έναν σύνδεσμο ή να ανοίξετε ένα συνημμένο, θα ήταν καλύτερο να το σκεφτείτε δύο φορές πριν συμμορφωθείτε. Σε περίπτωση αμφιβολίας, πραγματοποιήστε την απαραίτητη έρευνα για να επαληθεύσετε τη νομιμότητα του μηνύματος ηλεκτρονικού ταχυδρομείου και του αποστολέα του προτού κάνετε οτιδήποτε εξάνθημα.